Restreindre l’accès au pages wp-login et wp-admin de WordPress à son IP

Temps de lecture : 5 minutes

WordPress est incontestablement le système de gestion de contenu le plus répendu sur la toile en propulsant pas moins de 65.2% des sites web (Oct. 2021).

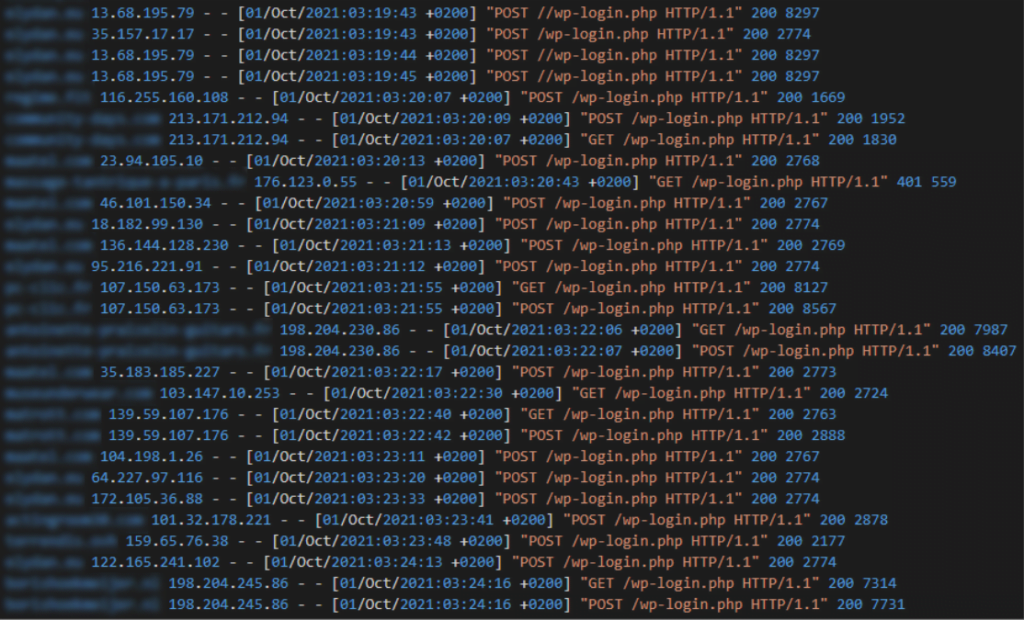

Cette popularité attire les convoitises et son lot de tentatives d’intrusions malveillantes par brute force sur le formulaire de connexion accessible par défaut depuis l’url www.nom-de-domaine.tld/wp-login.php et donnant accès au panneau d’administration (www.nom-de-domaine.tld/wp-admin).

Ces tentatives d’intrusion se comptent par centaine chaque jour sans que vous vous en rendiez compte depuis n’importe quel partie du globe : Chine, USA, Allemagne, France… Et aucun site n’est épargné dès lors qu’il est fait sous WordPress.

Il existe de nombreux moyens de se prémunir de ces tentatives d’intrusion. De nombreux tutoriels existent pour vous apprendre comment déplacer votre page de connexion ou autre méthode exotique.

L’Agence WebPlus vous livre aujourd’hui un moyen simple et radical est de restreindre l’accès au formulaire de connexion à votre seul IP. Ainsi, n’importe quelle adresse IP à part la votre sera systématiquement bloquée et n’aura pas accès à la page wp-login.php

Comment mettre en place ce moyen de protection redoutable pour empêcher les tentatives d’intrusion sur votre site WordPress ?

Pour sécuriser l’accès wp-login et wp-admin de WordPress à son IP, aAjoutez ce bout de code au tout début de votre fichier .htaccess (avant # BEGIN WordPress) :

<IfModule mod_rewrite.c>

RewriteEngine on

RewriteCond %{REQUEST_URI} ^(.*)?wp-login\.php(.*)$ [OR]

RewriteCond %{REQUEST_URI} ^(.*)?wp-admin$

RewriteCond %{REMOTE_ADDR} !^10\.110\.20\.220$

RewriteCond %{REMOTE_ADDR} !^20\.220\.30\.330$

RewriteRule ^(.*)$ - [R=403,L]

</IfModule>Remplacez RewriteCond %{REMOTE_ADDR} !^10\.110\.20\.220$ par votre IP.

Exemple, si votre IP est 11.111.11.111, saisissez : RewriteCond %{REMOTE_ADDR} !^11\.111\.11\.111$

Note : Vous pouvez ajouter plusieurs IP ! Pour cela, ajoutez une nouvelle ligne avec l’IP supplémentaire que vous désirez autoriser à avoir accès au formulaire de connexion.

Cette astuce simple est pratique lorsque vous avez peu d’IP à autoriser. Pour des sites marchands ou des blogs avec de nombreux utilisateurs, il faudra une autre méthode pour bloquer par exemple les IP qui échouent à s’identifier au bout de x fois.

Les tutos de hacking et outils de tests de pénétration

L’accès sans restriction à des outils destinés à diverses tâches de sécurité informatique, comme les tests de pénétration, la recherche de failles de sécurité, la criminalistique informatique et la rétro-ingénierie tels que Kali Linux a permis la publication de nombreux « tutoriels du parfait petit hacker ».

Ainsi, on peut trouver de nombreux guides pour tester la vulnérabilité des sites WordPress en utilisant l’utilitaire WPSCAN avec Kali Linux. En quelques clics il est possible de lister les plugins et thèmes vulnérables, énumérer les utilisateurs (récupérer leurs identifiants pour lancer des attaque brute force afin de trouver le mot de passe associé).

L’exécutable de Kali Linux tourne sur des milliers de machines spécialement mises en place (ou infectées à l’insu de leurs propriétaires / administrateurs) pour mener des attaques permanentes contre les sites WordPress…

Les meta balises de mots clés sont-elles importantes pour le SEO Google ?

Hébergement WordPress Managé et sécurisé made in Agence WebPlus

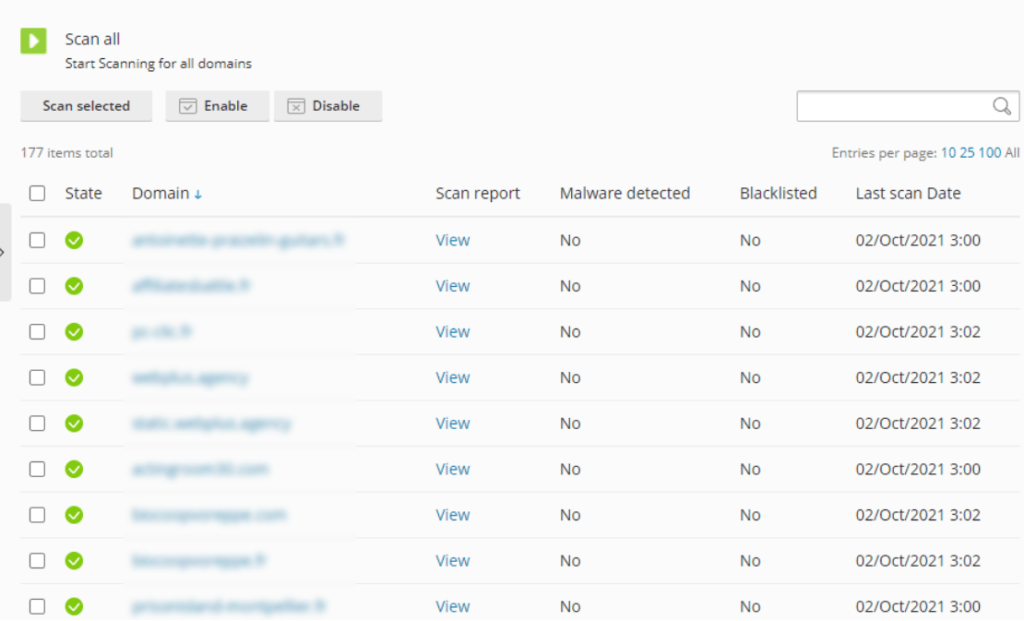

Chez Agence WebPlus, nous prenons la sécurité très au sérieux et nous mettons tout en œuvre pour garantir l’intégrité des sites que nous hébergeons. Bien entendu, il nous est impossible de lister toutes les mesures mises en place pour sécuriser et protéger les sites que nous hébergeons. Ci dessous une liste non exhaustive des moyens mis en place.

Au niveau du réseau :

Notre service d’hébergement WordPress managé repose sur des infrastructures dédiées d’OVH avec une protection contre les attaques DDoS (pré-firewall; Firewall Network; Shield + Armor)

Répartiteur de charge et mitigation. La mitigation consiste à filtrer le flux pour ne laisser passer que le trafic légitime afin d’endiguer et réduire les impacts des attaques DDoS.

Chaque client est hébergé sur un espace isolé avec une adresse IP dédiée sur laquelle est activé un pare-feu réseau supplémentaire en n’autorisant que certains ports avec une limitation à certaines IP seulement.

Au niveau des serveurs :

Nos serveurs sont dotés d’un pare-feu applicatif (WAF) ModSecurity qui scrute en permanence l’activité des sites web et bloque toute activité suspecte.

Nous utilisons des serveurs web LiteSpeed Enterprise qui intègrent une protection contre les attaques Brute Force.

Nos pare-feu serveur sont configurés pour bloquer toutes les IP qui échouent à s’authentifier aux pages wp-login dès la première tentative.

Au niveau des sites web :

Nous mettons en place des fichiers .htaccess personnalisés pour sécuriser au maximum les site Internet de nos clients.

Des conseils personnalisés et individualisés sont prodigués à chaque client pour sécuriser leurs sites web sous WordPress.

Sauvegardes régulières sur serveurs de backup externes et mises à jour des thèmes et plugins.

Aucun plugin de sécurité WordPress additionnel tel que WPSCAN n’est nécessaire sur les sites ! L’intégrité des sites est contrôlée quotidiennement au niveau du serveur.

Passez à un hébergement WordPress professionnel et offrez-vous une tranquillité d’esprit pour vous consacrer à ce qui compte le plus pour vous : le contenu de votre site et le développement de votre activité, nous nous chargeons du reste !

Nos ingénieurs réseau sont à votre écoute pour vous proposer des solutions sur mesure adaptées à votre besoin. Appelez sans tarder notre numéro vert (appel gratuit) : 0805 690 960

A lire également

Renforcer la protection de votre vie privée avec DNS-over-HTTPS

Google met fin à Universal Analytics en juillet 2023